Viele Benutzer sind vielleicht schon einmal auf dieses Problem gestoßen – trotz wiederholter Eingabe des richtigen Passworts können sie sich nicht beim Router anmelden.

Wundern Sie sich nicht – das Anmeldefenster ist automatisch gesperrt, um den Router vor Cyberangriffen zu schützen.

Diese Situation tritt am häufigsten bei Geräten auf, die eine öffentlich adressierbare IP haben. Da öffentliche IP-Adressen von jedem Computer aus besucht werden können, sind die Geräte in diesen Netzen zunehmend ein Ziel für böswillige Angreifer geworden.

Sie würden mit einem Tool beginnen, das Standard-Web-Ports wie 80 und 443 scannt. Mit umfassenden Brute-Force-Methoden versuchten die Angreifer, sich mit verschiedenen Kennwörtern anzumelden, um das Konto zu knacken.

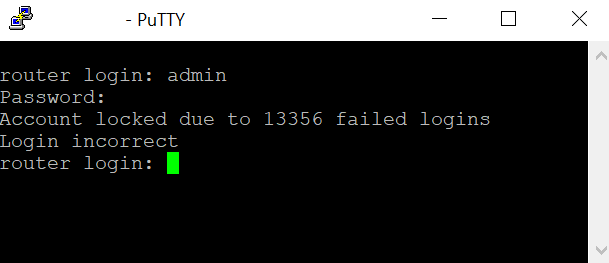

Wenn Sie über TELNET/SSH auf einen Router zugreifen könnten, würden Sie ein Dialogfenster wie in der folgenden Abbildung sehen:

Der Versuch von mehr als 10 Tausend Anmeldungen dauert nicht lange, und das Anwendungstool kann automatisch Tag und Nacht laufen, bis es den richtigen Benutzernamen und das richtige Passwort findet.

Wie oben erwähnt, sperrt das System das Anmeldefenster, um zu verhindern, dass das Gerät ständig angegriffen wird.

Benutzern, die auf öffentliche IP angewiesen sind, wird dringend empfohlen, eine Schutzstrategie zu implementieren, um grundsätzlich zu verhindern, dass nicht vertrauenswürdige Parteien auf das Gerät zugreifen.

Die Vorschläge lauten wie folgt:

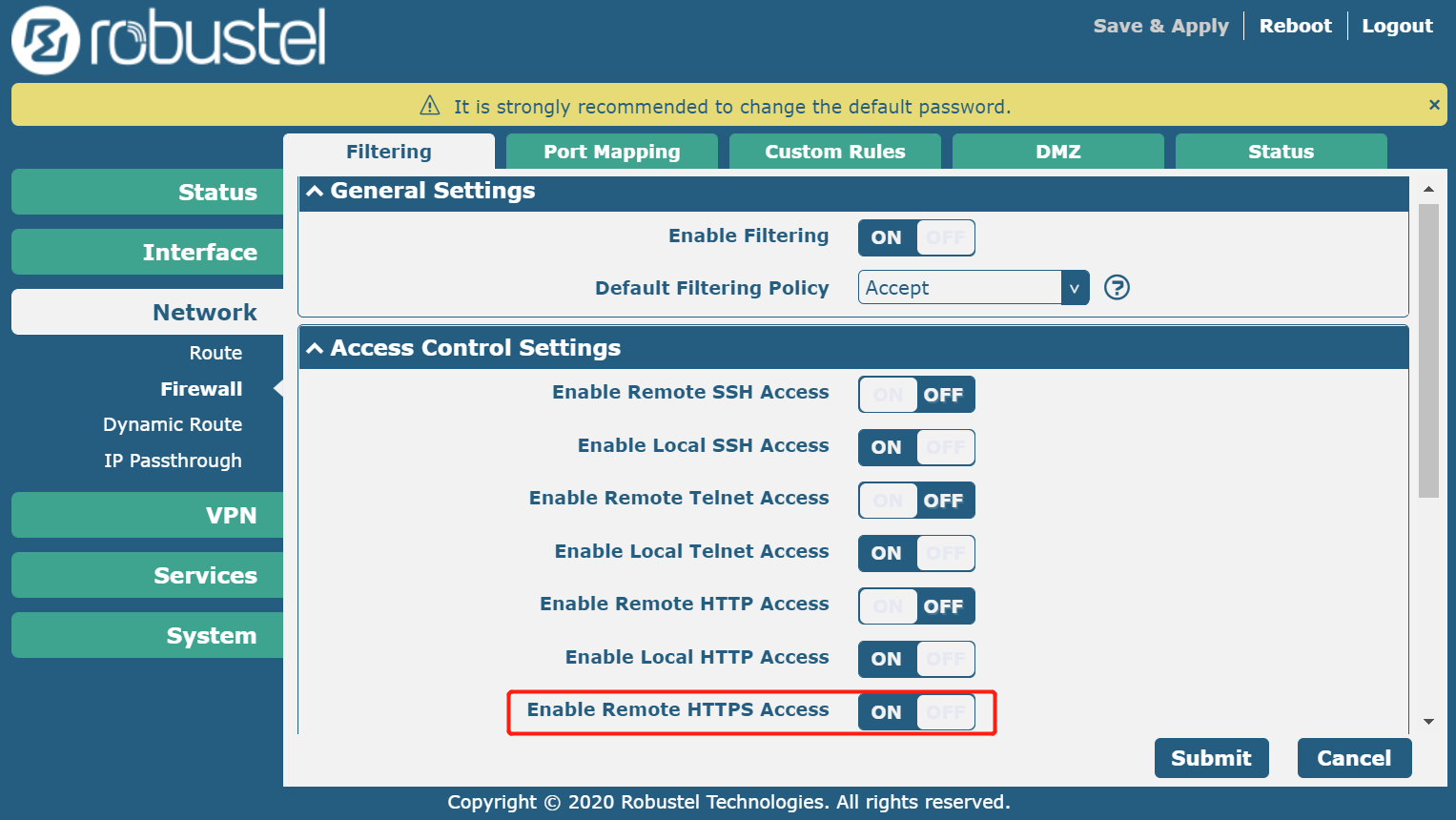

1. unnötige Fernanmeldungen deaktivieren

Ich verwende zum Beispiel normalerweise nur die WebUI, um auf das Gerät zuzugreifen. Wenn also der SSH/TELNET/HTTP-Fernzugriff deaktiviert ist, bleibt nur noch HTTPS als Zugriffsmöglichkeit.

Dadurch werden die Anmeldemöglichkeiten für unwillkommene Parteien reduziert.

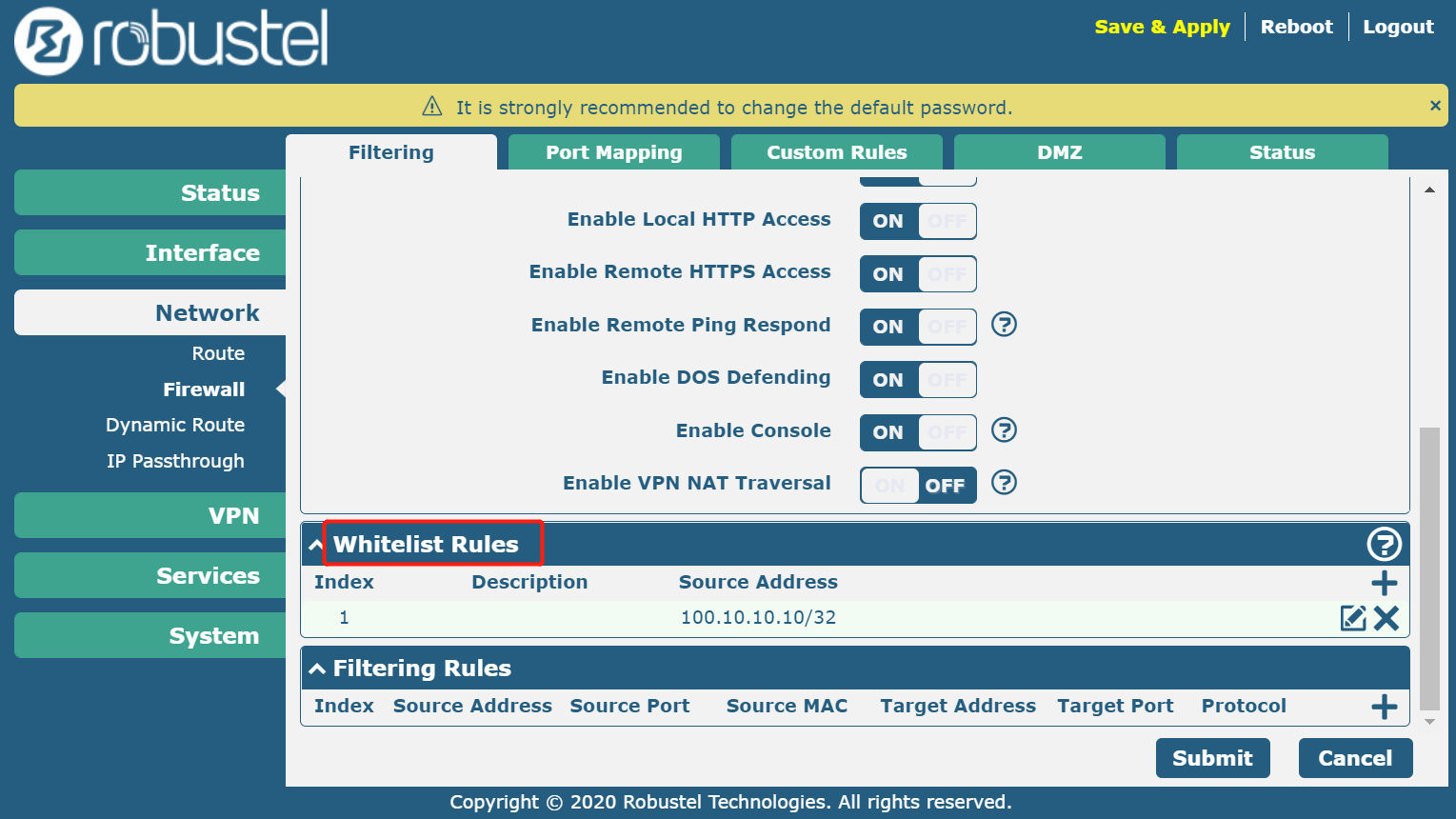

2. Legen Sie eine Zulassungsliste (früher „Whitelist“ genannt) fest, damit nur vertrauenswürdige Personen auf das Gerät zugreifen können.

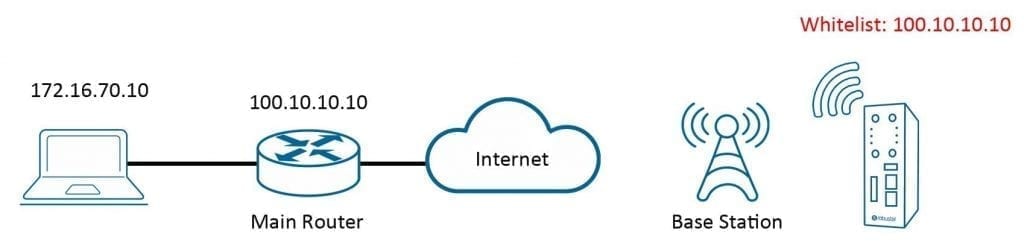

Wenn Sie eine Adresse für die Zulassen-Liste festlegen, beachten Sie bitte, dass es sich bei der IP um die ausgehende IP handeln muss, nicht um Ihren internen Host.

Im Beispiel der Topologie unten sehen Sie, dass die Allow List die IP 100.10.10.10 zulässt, die der Haupt-IP-Router des Büros ist, der für die Kommunikation mit einem öffentlichen Netz verwendet wird, und nicht die Host-IP 172.16.70.10.

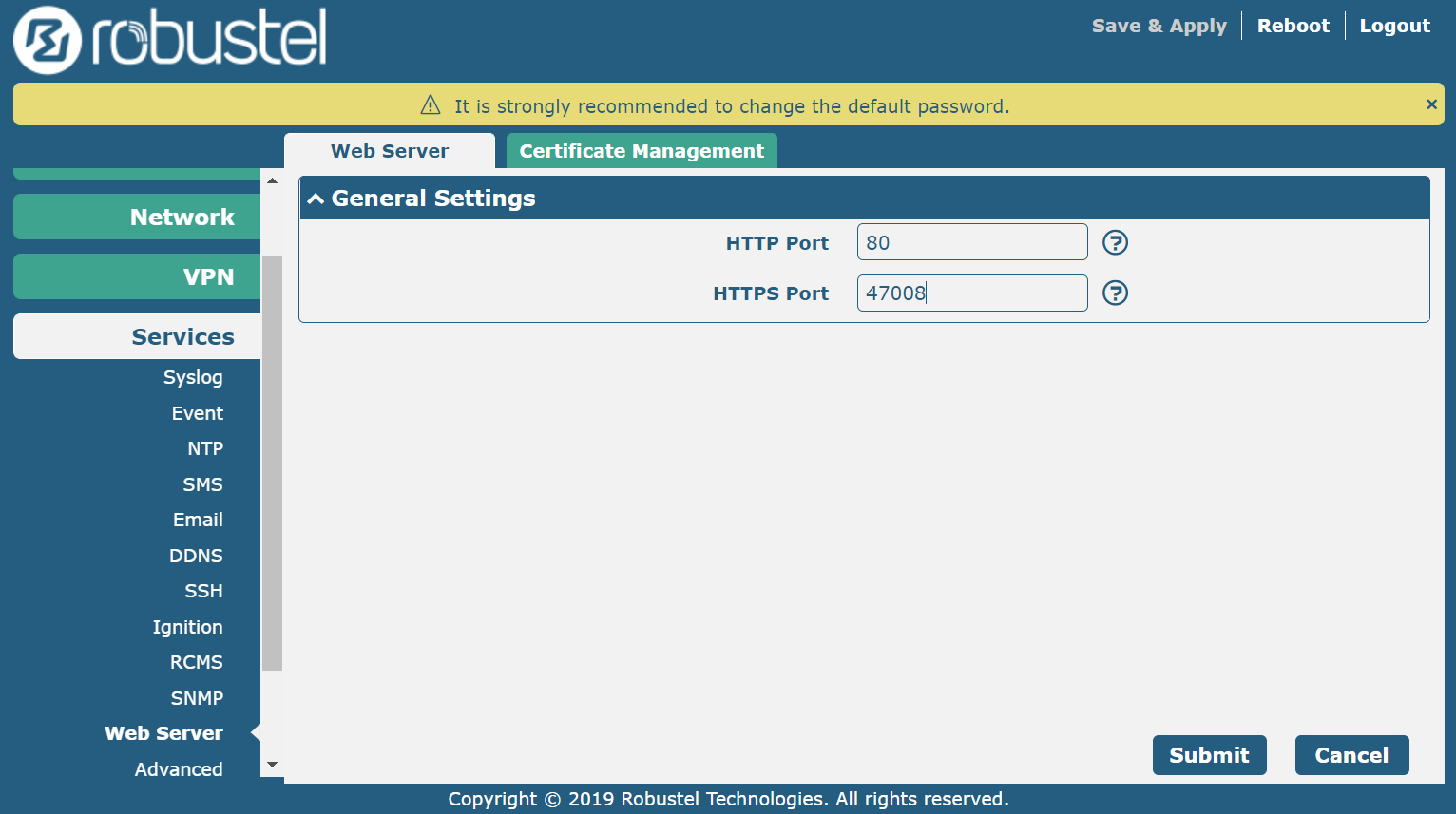

3. Ändern Sie den Webserver-Port auf einen unbekannten Port. 80 und 443 sind die Standard-Ports für Webdienste, die Angreifer normalerweise scannen.

Durch die Kombination dieses Ansatzes mit dem ersten Schritt (nur https für den Zugriff zu belassen und zu einem Port zu wechseln, den nur vertrauenswürdige Personen kennen), kann der böswillige Besucher nicht auf den Webdienst des Geräts zugreifen, da er den Port nicht kennt.

Zum Beispiel wird er auf 47008 gesetzt, wenn auf dieses Gerät zugegriffen wird. Die Adresse wäre also https://xx.xx.xx.xx:47008.