Molti utenti potrebbero aver già riscontrato questo problema: pur digitando ripetutamente la password corretta, non riescono ad accedere al router.

Non sorprendetevi: la finestra di login si è bloccata automaticamente per proteggere il router dagli attacchi informatici.

Questa situazione si verifica soprattutto nei dispositivi che hanno un IP indirizzabile pubblicamente. Poiché gli indirizzi IP pubblici possono essere visitati da qualsiasi computer, i dispositivi su queste reti sono diventati sempre più un obiettivo per i malintenzionati.

Inizieranno utilizzando uno strumento per la scansione delle porte Web standard, come 80 e 443. Utilizzando metodi di forza bruta esaustivi, gli aggressori tentavano di accedere utilizzando password diverse, per cercare di decifrare l’account.

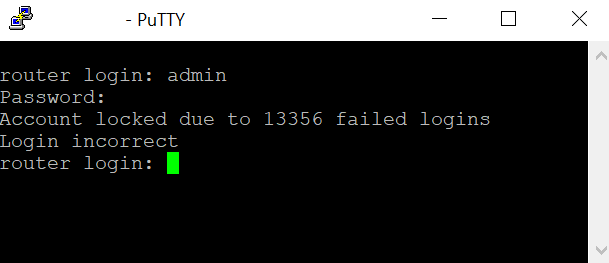

Se si riuscisse ad accedere a un router tramite TELNET/SSH, si vedrebbe una finestra di dialogo come quella riportata di seguito:

Tentare più di 10 mila accessi non richiede molto tempo e lo strumento applicativo può funzionare automaticamente giorno e notte, finché non trova il nome utente e la password corretti.

Come già detto, per evitare che il dispositivo venga continuamente attaccato, il sistema blocca la finestra di login.

Agli utenti che si affidano all’IP pubblico, si consiglia vivamente di implementare una strategia di protezione, fondamentalmente per impedire a soggetti non affidabili di accedere al dispositivo.

I suggerimenti sono i seguenti:

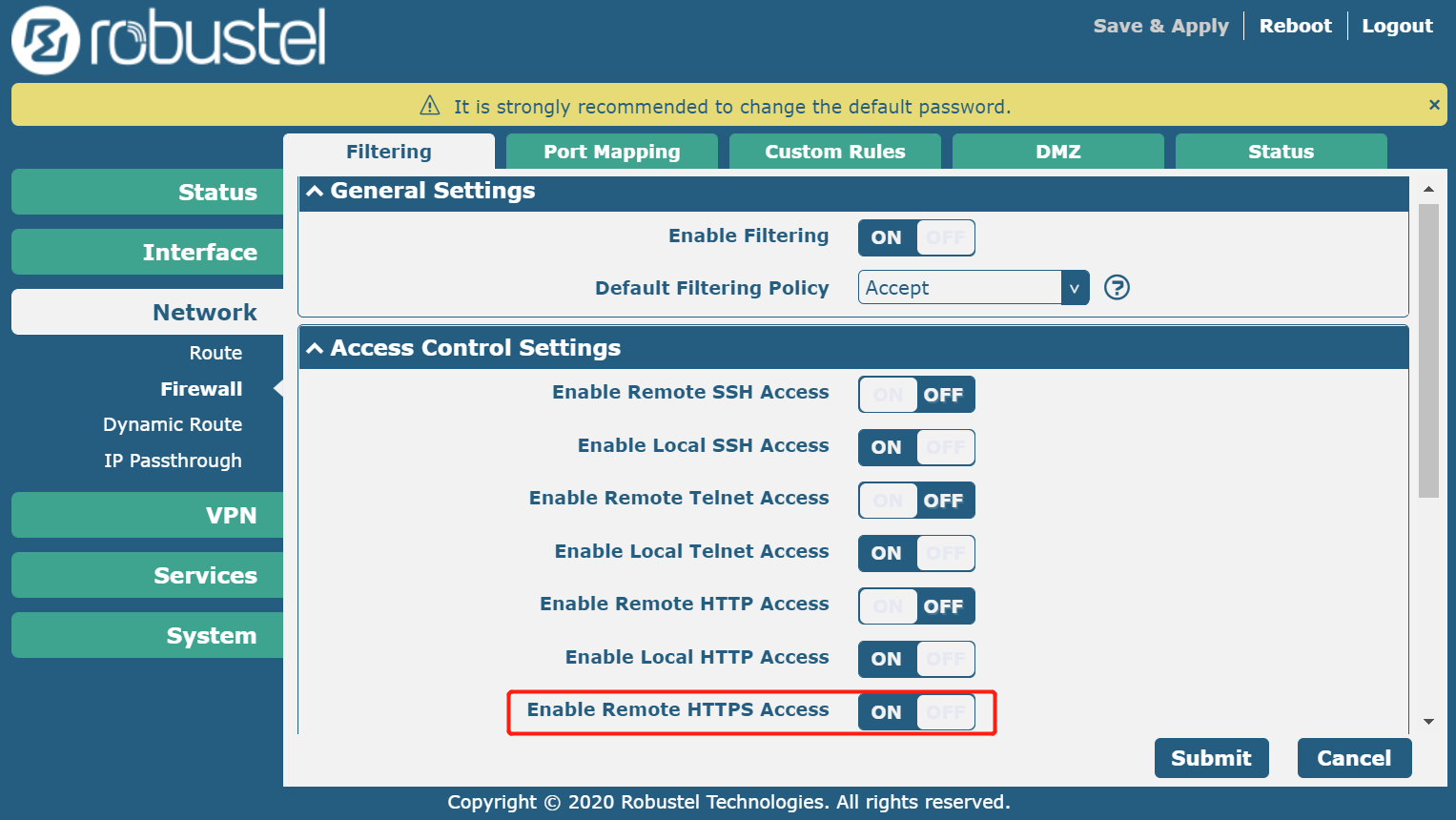

1. Disattivare i login remoti non necessari

Ad esempio, di solito utilizzo solo la WebUI per accedere al dispositivo, quindi con l’accesso remoto SSH/TELNET/HTTP disabilitato, l’unica opzione di accesso rimasta è HTTPS.

In questo modo si riducono le opportunità di accesso per i soggetti non graditi.

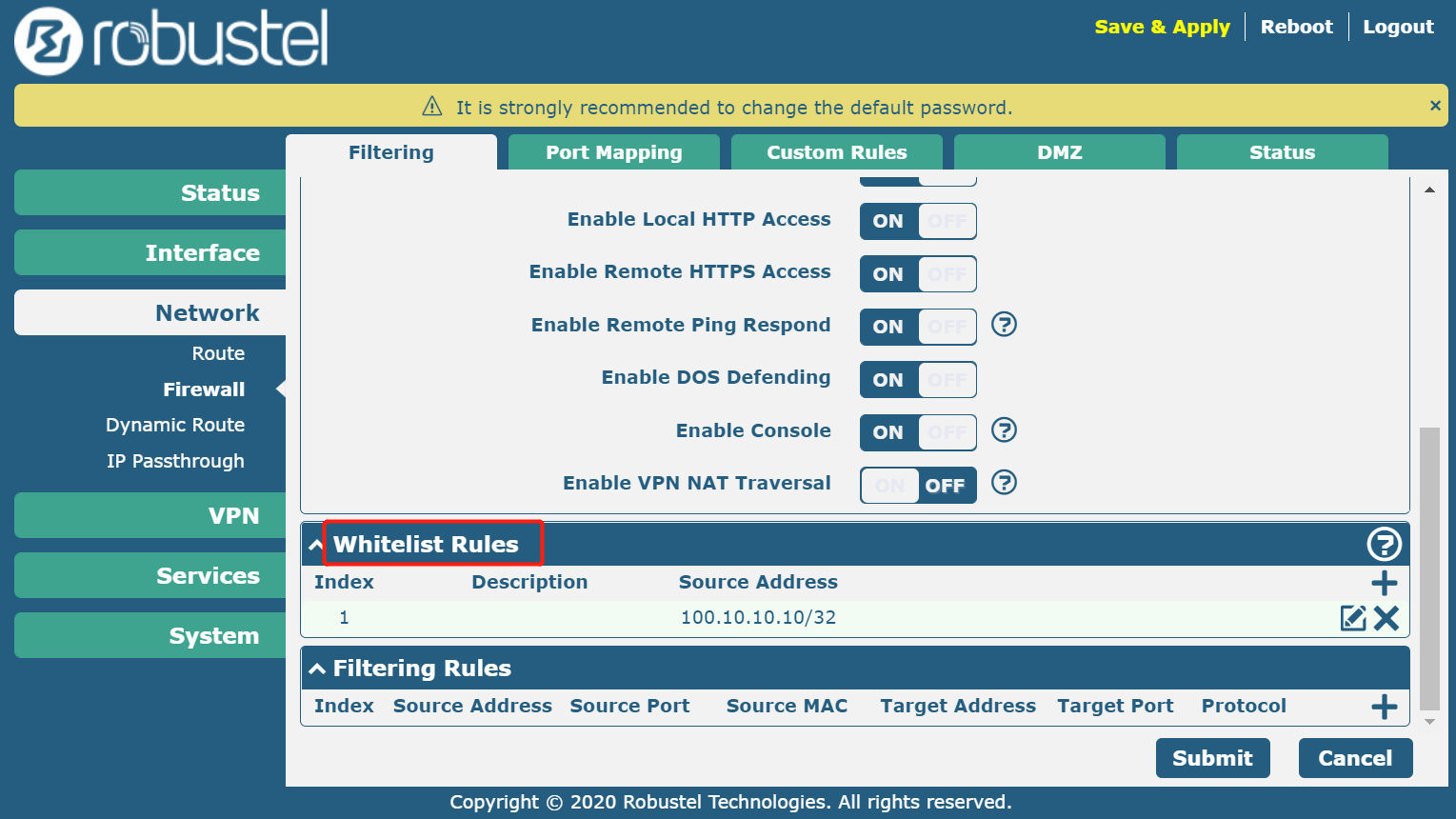

2. Impostare un elenco di permessi (precedentemente chiamato “Whitelist”) in modo che solo le persone fidate possano accedere al dispositivo.

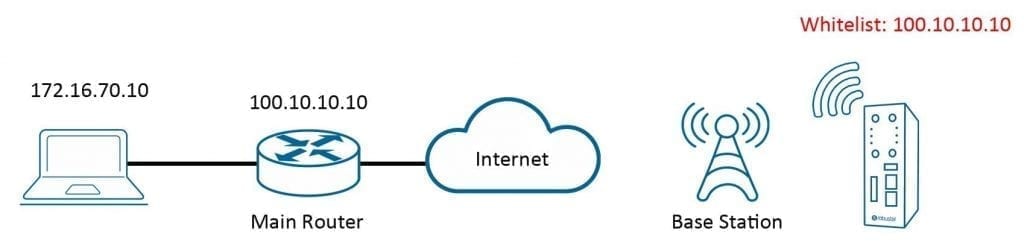

Quando si imposta un indirizzo dell’Elenco permessi, si noti che l’IP deve essere quello in uscita, non l’host interno.

Nell’esempio di topologia riportato di seguito, si può notare che l’Elenco dei permessi approva l’IP 100.10.10.10, che è il router IP principale dell’ufficio utilizzato per comunicare con una rete pubblica, e non l’IP host 172.16.70.10.

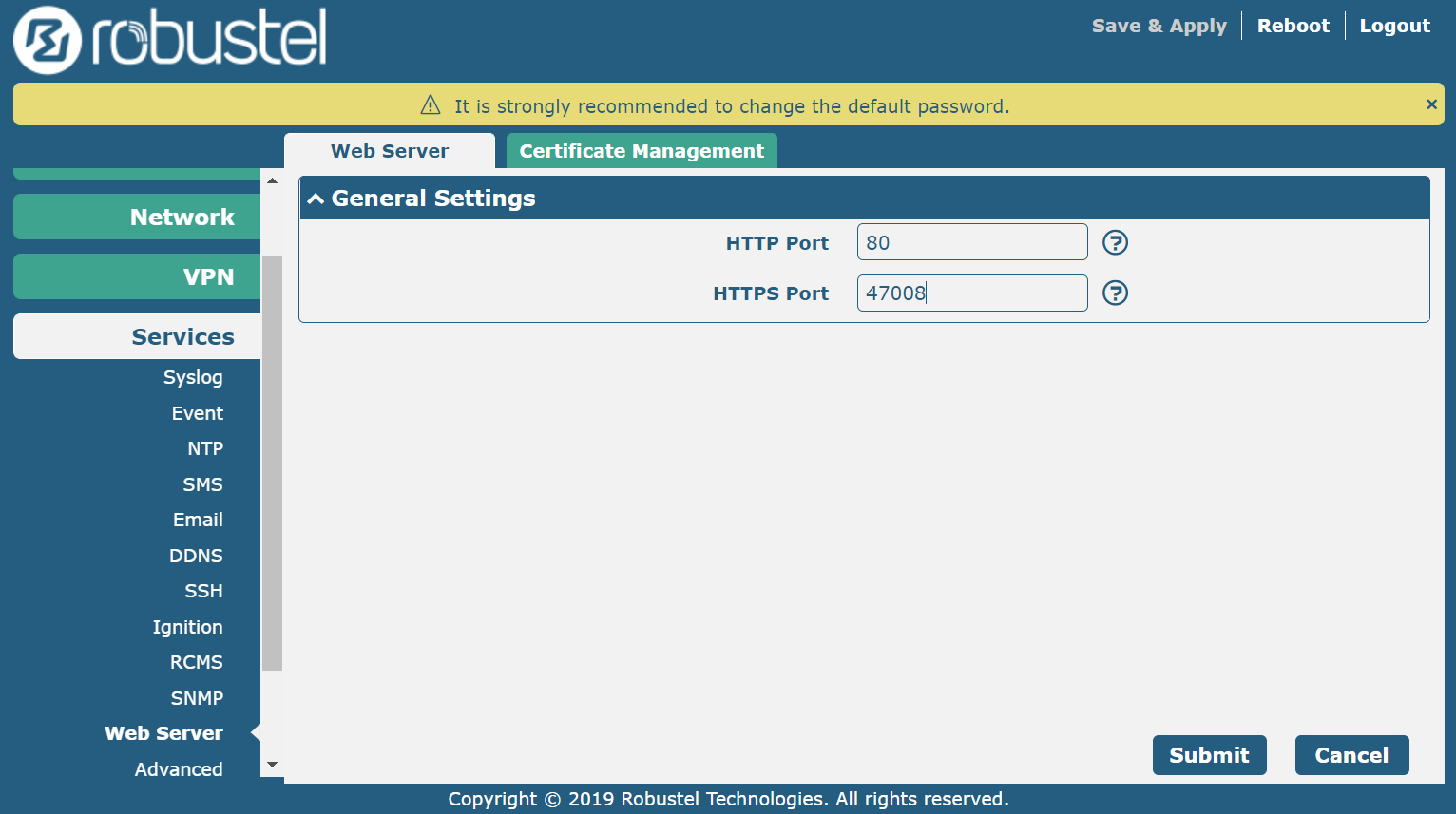

3. Cambiare la porta del server web in una porta sconosciuta. 80 e 443 sono le porte standard dei servizi Web, che gli aggressori solitamente scansionano.

Combinando questo approccio con il primo passo (lasciando solo https per l’accesso e passando a una porta che solo le persone fidate conoscono), il visitatore malintenzionato non sarà in grado di accedere al servizio Web del dispositivo perché non conosce la porta.

Ad esempio, viene impostato su 47008, quando si accede a questo dispositivo. Quindi l’indirizzo sarebbe https://xx.xx.xx.xx:47008.